|

| En la foto homenaje al gran Gila. |

Y no hablamos sólo de espías o terroristas a los que acecha la NSA cuyo programa PRISM está tan de moda últimamente, ellos podrían utilizar su propia infraestructura para asegurar sus comunicaciones. Hablamos de gente de a pie que vive bajo el yugo de un régimen opresor y que tiene que apañárselas con los medios disponibles.

Afortunadamente para ellos y para el resto de personas que quieran mantener una lícita privacidad sin concesiones, existen cada vez más herramientas que ayudan a cifrar las comunicaciones impidiendo que cualquier programa gubernamental o tercero en general pueda romperla. Por ejemplo podéis echar un vistazo a la página de PRISM Break donde encontraréis numerosas alternativas libres al software privativo susceptible de colaborar con la NSA en el programa mundial de vigilancia de datos.

Pero en esta entrada vamos a centrarnos exclusivamente en la seguridad de las llamadas de voz a través de nuestros teléfonos con una herramienta de la empresa Whisper Systems: RedPhone.

Ésta aplicación jugó un rol muy importante durante la Primavera Árabe y, aunque hubo cierta controversia por el corte temporal del servicio cuando a finales de 2011 Whisper Systems fue adquirida por Twitter, poco después liberaron su código fuente y hoy en día continúan siendo una muy buena elección.

Eso sí, sólo funciona bajo Android así que lo siento por todos aquellos que tienen iPhone: el iOS de Apple se considera inseguro y además es imposible verificar si una aplicación en iOS fue compilada de su fuente original.

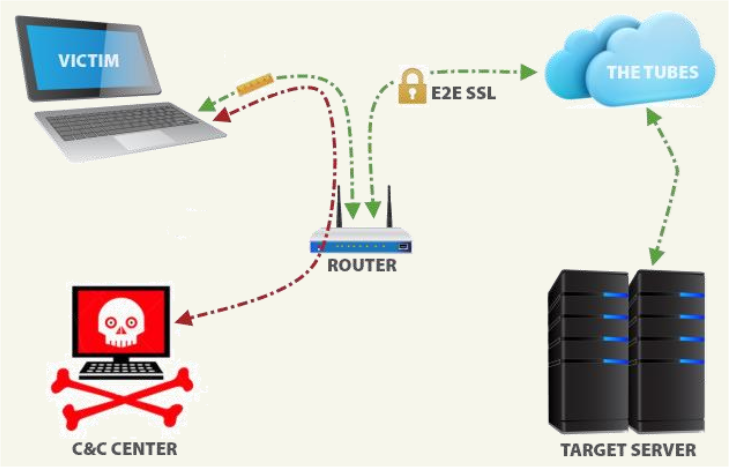

Redphone tiene como objetivo establecer una comunicación VoIP cifrada punto a punto (end-to-end) y utiliza el protocolo ZRTP diseñado por Phillip Zimmerman, el inventor de PGP. Si nos vamos a la Wikipedia, ZRTP se describe como una extensión del Secure Real-time Transport Protocol (SRTP) y se utiliza para el intercambio de claves Diffie-Hellman. La arquitectura de Redphone es bastante sencilla:

2. El responder recibe una llamada cifrada y conecta con el servidor master que indica que ha recibido la señal de llamada correctamente.

3. Si el responder elige contestar la llamada, se reenvía la comunicación al servidor relay más cercano (NAT traversal).

Tenéis todo el detalle de los protocolos de señalización y cifrado en la Wiki del proyecto en Github. No obstante comentaros que el servidor no tiene acceso a las claves usadas para asegurar una llamada y por lo tanto no tiene la capacidad de descifrarla. Lo único que sabrá Whisper Systems es quién está llamando a quién y durante cuanto tiempo, pero no a lo qué se está diciendo durante la conversación. Pero si tampoco confías en los servidores de Whisper Systems tienes el código fuente, así que puedes instalarte los tuyos propios ;)

Aunque un ISP o cualquier otra entidad podría llegar a saber el origen-destino de la conversación con una excelsa monitorización de todo el tráfico y un buen sistema de correlación.

Si alguno está pensando por qué es necesario servidores es porque técnicamente no es posible que un dispositivo pueda comunicarse directamente con otro en una red móvil: necesitan un intermediario para enrutar el tráfico entre ellos.

Por otro lado la aplicación está disponible en Google Playde forma gratuita y su instalación y uso es extremadamente sencilla. Simplemente hay que instalarla en los clientes y sólo utiliza como registro el número de teléfono. Se puede llamar mediante la libreta de direcciones del teléfono (o si no estuviera el contacto marcar un * al final). Además si a quién llamas no tiene Redphone se le enviará automáticamente un mensaje con un enlace para instalarlo.

Por otro lado la aplicación está disponible en Google Playde forma gratuita y su instalación y uso es extremadamente sencilla. Simplemente hay que instalarla en los clientes y sólo utiliza como registro el número de teléfono. Se puede llamar mediante la libreta de direcciones del teléfono (o si no estuviera el contacto marcar un * al final). Además si a quién llamas no tiene Redphone se le enviará automáticamente un mensaje con un enlace para instalarlo.En definitiva, con Redphone podremos cifrar una comunicación VoIP fácilmente y el único coste será el del envío normal de un SMS y del uso de datos (aproximadamente 108 kb para una llamada de 3 minutos). Un tipo de herramienta fundamental para el justificable emparanoiamiento de nuestros días...