Siempre me he considerado un tipo normal, yo diría incluso vulgar. Nunca quise perforar los lóbulos de mis orejas para lucir un pendiente, ni tatué mi cuerpo con un símbolo sempiterno, ni siquiera me atreví nunca con un corte de pelo demasiado innovador. Hace tiempo que pasé de los treinta pero, desde que empecé a trabajar en informática hace ya muchos años, mi vestuario siempre ha sido "políticamente correcto" para una oficina: camisa, zapatos y pantalones de vestir, son cómodos y siempre mejores que un traje y la infame opresión de una corbata. Al llegar a la estación para coger el tren es fácil perderse entre la concurrencia de un andén.

Los hackers son adolescentes fanáticos de las computadoras tal vez con cierta onda punk, no trabajan y visten camisetas negras geeks.

In itinere aprovecho para terminar un capítulo de un manual técnico de Python que empecé hace unos días. Tempus Fugit. Si levanto la mirada veo un vagón lleno de títeres manejados por la sustancial necesidad de ir a trabajar, como ovejas dirigiéndose al redil, como bots sumisos a las órdenes de su servidor de comando y control. Si miro mi reflejo sobre el cristal del tren al atravesar la oscuridad de un túnel, sólo veo uno más. Ni el hip hop de Riot Propaganda retumbando en mis auriculares, ni las bochornosas noticias de corrupción de un periódico que alguien dejó en el asiento de atrás, ni eso consigue crisparme lo suficiente para apartarme de en lo que ahora estoy inmerso.

Los hackers usan herramientas digitales ilegales o legalmente ambiguas siempre persiguiendo fines políticos (hacktivismo).

Despliego la tapa de mi portátil, arranco una máquina virtual con Kali y ejecuto btscanner para que mi dispositivo Bluetooth empiece a sondear un radio aproximado de diez metros con un latido de apenas 2,4 nanosegundos. Sólo parpadeo y en seguida se presenta GT-S6310N, un smartphone Galaxy Young que reconozco rápidamente en manos de la chica con gafas de cristales crasos y cara de buena persona que tengo en frente y que justo ahora está ensimismada en una partida de Candy Crush. Llega mi parada pero antes de bajarme preparo el mensaje que se le mostrará en un minuto: "no deberías activar Bluetooth si no lo estás utilizando, revisa la configuración de tu móvil".

Los hackers son sujetos peligrosos que, armados únicamente de su computadora, roban datos personales y bancarios para lucrarse u obtener otros beneficios propios.

Ya en la oficina, saboreando el agua sucia que muchos llaman café de máquina analizo una de las muestras de un bot escrito en Visual Basic Script. Los cocineros de malware dirigen la mayoría de sus esfuerzos a desarrollar artefactos para el sistema operativo más extendido en puestos de usuario, simple economía de escala. Lo cierto es que la inmensa mayoría se circunscriben a la plataforma Windows por lo que, lejos de pretender centrarme en un único sistema operativo, siempre intento no ignorar al diablo...

Los hackers no usan Windows. Para un hacker, trabajar en Windows es como tratar de bailar con el cuerpo escayolado. Los sistemas operativos OpenBSD, NetBSD, FreeBSD, Linux, BeOS, Hurd, MicroBSD son usados (y permanentemente mejorados) por los hackers. Los verdaderos hackers no dependen de Windows para ninguna cosa.

... y en este caso su autor tampoco puso el mismo empeño que Heisenberg en preparar metanfetaminas, así que fue relativamente sencillo desmenuzarlo y reconstruir los hechos para el informe pericial. Lo demás es un retumbar de las palabras de Yago "una profesión como otra cualquiera, con sus partes buenas (que las tiene, y muchas) y sus partes aburridas, llenas de reuniones, documentación y hasta jefes incompetentes.". Así que trato de escupir palabras para la comprensión e interpretación por parte de lectores que no son especialistas en la materia, aprieto el nudo de mi corbata y entro en la sala de reuniones para una tediosa y densa puesta al día.

Los hackers viven al límite por la búsqueda continua de nuevos retos que transgreden intencionadamente la legalidad. Siempre andan jugando y divirtiéndose en un mundo loco de desenfreno virtual y desafío constante.

![]() Al menos mañana tengo oportunidad de escaparme a la Rooted. El desconocimiento nos empuja a la curiosidad y a la fascinación y este congreso de seguridad es sin duda una cita ineludible en cada edición, una referencia en el panorama underground en español, una manera de descubrir y divertirse, también una oportunidad de poner caras donde antes sólo había avatares pixelados y, cómo no, reencontrarte con compañeros y viejos amigos. Miro al reloj de mi barra de tareas y vuelve a evidenciar que debía haber salido hace ya muchos minutos, así que agarro mi mochila y vuelo raudo. Libertad.

Al menos mañana tengo oportunidad de escaparme a la Rooted. El desconocimiento nos empuja a la curiosidad y a la fascinación y este congreso de seguridad es sin duda una cita ineludible en cada edición, una referencia en el panorama underground en español, una manera de descubrir y divertirse, también una oportunidad de poner caras donde antes sólo había avatares pixelados y, cómo no, reencontrarte con compañeros y viejos amigos. Miro al reloj de mi barra de tareas y vuelve a evidenciar que debía haber salido hace ya muchos minutos, así que agarro mi mochila y vuelo raudo. Libertad.

Los hackers son seres carentes de vida social que, de noche en sus habitaciones desordenadas, se sumergen en Internet para atacar e intentar comprometer otros sistemas.

Muchos tienden a pensar que lo nuevo es siempre mejor sólo por ser nuevo. Yo seguía utilizando algunos canales del IRC para comunicarme con una comunidad de inquietos de la que sólo conocía sus dudas y encomiendas. Cronos era uno de ellos y desde hace unos meses trabajaba voluntariamente en analizar la seguridad informática de la línea de transporte de Cercanías. Desconozco si era una obsesión, pero seguro que detrás de su análisis había cientos de horas de investigación. Hoy era el día y la hora que quería mostrar el resultado de su ensayo y para comprobarlo sólo tenía que alzar la vista al enorme pantalla multi monitor de la estación. En unos segundos apareció el tenue azul del pantallazo de la muerte.

Los hackers son megaexpertos que sin apenas esfuerzo y sacrificio manejan a su antojo las computadoras y hacen cosas como por arte de magia.

Nunca nadie sabrá que ocurrió exactamente aquel día en la estación. Lo atribuirán a un fallo puntual del sistema operativo. Cronos orquestó toda la función al detalle y fue extremadamente minucioso en su cometido. Barrió cada una de sus huellas digitales y al reiniciar el último dispositivo, los datos de la memoria volátil desaparecieron junto con el último atisbo de su identidad. Días después renacería en cualquier otro lugar con cualquier otro nombre.

Los hackers buscan notoriedad con virus malvados que antes de ejecutar sus acciones muestran un dibujo riéndose.

Los hackers son adolescentes fanáticos de las computadoras tal vez con cierta onda punk, no trabajan y visten camisetas negras geeks.

In itinere aprovecho para terminar un capítulo de un manual técnico de Python que empecé hace unos días. Tempus Fugit. Si levanto la mirada veo un vagón lleno de títeres manejados por la sustancial necesidad de ir a trabajar, como ovejas dirigiéndose al redil, como bots sumisos a las órdenes de su servidor de comando y control. Si miro mi reflejo sobre el cristal del tren al atravesar la oscuridad de un túnel, sólo veo uno más. Ni el hip hop de Riot Propaganda retumbando en mis auriculares, ni las bochornosas noticias de corrupción de un periódico que alguien dejó en el asiento de atrás, ni eso consigue crisparme lo suficiente para apartarme de en lo que ahora estoy inmerso.

Los hackers usan herramientas digitales ilegales o legalmente ambiguas siempre persiguiendo fines políticos (hacktivismo).

Despliego la tapa de mi portátil, arranco una máquina virtual con Kali y ejecuto btscanner para que mi dispositivo Bluetooth empiece a sondear un radio aproximado de diez metros con un latido de apenas 2,4 nanosegundos. Sólo parpadeo y en seguida se presenta GT-S6310N, un smartphone Galaxy Young que reconozco rápidamente en manos de la chica con gafas de cristales crasos y cara de buena persona que tengo en frente y que justo ahora está ensimismada en una partida de Candy Crush. Llega mi parada pero antes de bajarme preparo el mensaje que se le mostrará en un minuto: "no deberías activar Bluetooth si no lo estás utilizando, revisa la configuración de tu móvil".

Los hackers son sujetos peligrosos que, armados únicamente de su computadora, roban datos personales y bancarios para lucrarse u obtener otros beneficios propios.

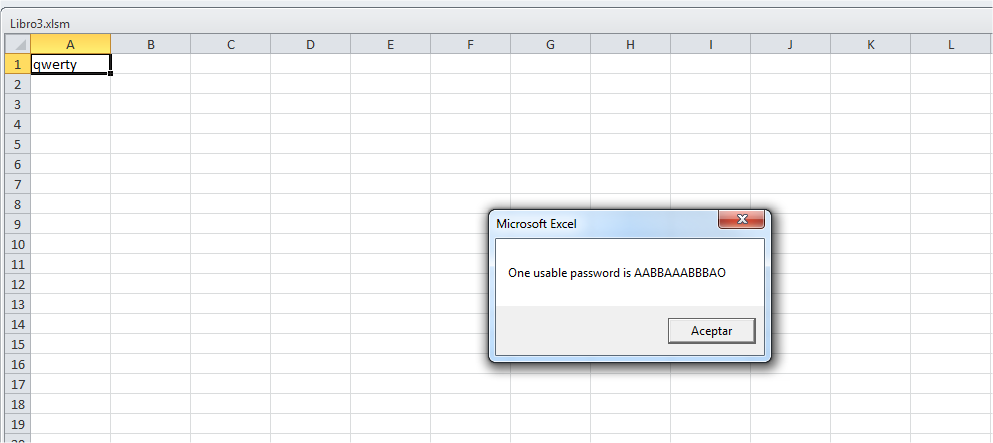

Ya en la oficina, saboreando el agua sucia que muchos llaman café de máquina analizo una de las muestras de un bot escrito en Visual Basic Script. Los cocineros de malware dirigen la mayoría de sus esfuerzos a desarrollar artefactos para el sistema operativo más extendido en puestos de usuario, simple economía de escala. Lo cierto es que la inmensa mayoría se circunscriben a la plataforma Windows por lo que, lejos de pretender centrarme en un único sistema operativo, siempre intento no ignorar al diablo...

Los hackers no usan Windows. Para un hacker, trabajar en Windows es como tratar de bailar con el cuerpo escayolado. Los sistemas operativos OpenBSD, NetBSD, FreeBSD, Linux, BeOS, Hurd, MicroBSD son usados (y permanentemente mejorados) por los hackers. Los verdaderos hackers no dependen de Windows para ninguna cosa.

... y en este caso su autor tampoco puso el mismo empeño que Heisenberg en preparar metanfetaminas, así que fue relativamente sencillo desmenuzarlo y reconstruir los hechos para el informe pericial. Lo demás es un retumbar de las palabras de Yago "una profesión como otra cualquiera, con sus partes buenas (que las tiene, y muchas) y sus partes aburridas, llenas de reuniones, documentación y hasta jefes incompetentes.". Así que trato de escupir palabras para la comprensión e interpretación por parte de lectores que no son especialistas en la materia, aprieto el nudo de mi corbata y entro en la sala de reuniones para una tediosa y densa puesta al día.

Los hackers viven al límite por la búsqueda continua de nuevos retos que transgreden intencionadamente la legalidad. Siempre andan jugando y divirtiéndose en un mundo loco de desenfreno virtual y desafío constante.

Al menos mañana tengo oportunidad de escaparme a la Rooted. El desconocimiento nos empuja a la curiosidad y a la fascinación y este congreso de seguridad es sin duda una cita ineludible en cada edición, una referencia en el panorama underground en español, una manera de descubrir y divertirse, también una oportunidad de poner caras donde antes sólo había avatares pixelados y, cómo no, reencontrarte con compañeros y viejos amigos. Miro al reloj de mi barra de tareas y vuelve a evidenciar que debía haber salido hace ya muchos minutos, así que agarro mi mochila y vuelo raudo. Libertad.

Al menos mañana tengo oportunidad de escaparme a la Rooted. El desconocimiento nos empuja a la curiosidad y a la fascinación y este congreso de seguridad es sin duda una cita ineludible en cada edición, una referencia en el panorama underground en español, una manera de descubrir y divertirse, también una oportunidad de poner caras donde antes sólo había avatares pixelados y, cómo no, reencontrarte con compañeros y viejos amigos. Miro al reloj de mi barra de tareas y vuelve a evidenciar que debía haber salido hace ya muchos minutos, así que agarro mi mochila y vuelo raudo. Libertad.Los hackers son seres carentes de vida social que, de noche en sus habitaciones desordenadas, se sumergen en Internet para atacar e intentar comprometer otros sistemas.

Muchos tienden a pensar que lo nuevo es siempre mejor sólo por ser nuevo. Yo seguía utilizando algunos canales del IRC para comunicarme con una comunidad de inquietos de la que sólo conocía sus dudas y encomiendas. Cronos era uno de ellos y desde hace unos meses trabajaba voluntariamente en analizar la seguridad informática de la línea de transporte de Cercanías. Desconozco si era una obsesión, pero seguro que detrás de su análisis había cientos de horas de investigación. Hoy era el día y la hora que quería mostrar el resultado de su ensayo y para comprobarlo sólo tenía que alzar la vista al enorme pantalla multi monitor de la estación. En unos segundos apareció el tenue azul del pantallazo de la muerte.

Los hackers son megaexpertos que sin apenas esfuerzo y sacrificio manejan a su antojo las computadoras y hacen cosas como por arte de magia.

Nunca nadie sabrá que ocurrió exactamente aquel día en la estación. Lo atribuirán a un fallo puntual del sistema operativo. Cronos orquestó toda la función al detalle y fue extremadamente minucioso en su cometido. Barrió cada una de sus huellas digitales y al reiniciar el último dispositivo, los datos de la memoria volátil desaparecieron junto con el último atisbo de su identidad. Días después renacería en cualquier otro lugar con cualquier otro nombre.

Los hackers buscan notoriedad con virus malvados que antes de ejecutar sus acciones muestran un dibujo riéndose.