Buenos protervos días/noches: “He venido hasta este blog de seguridad para tentarlos a todos, léanme bien porque yo soy su auténtico ‘Demontre Digital’. A qué forbidden site quieren ir??, yo los puedo llevar!! Me sobran proxy chains para el Deep Internet cruzar...me los llevaré a bailar el tango del placer, verán que no es lo mismo delirar que proceder…les toca decidir qué website quieren probar, mis tentaciones no son malas si las saben degustar….Háganme sentir bien: pórtense mal, conéctense a mi Darknet, sean mi pecado mortal. Ven qué fácil es mi diabólico amparo hallar?? Con permiso señor firewall lo voy a bypassear!!! Récenme queridos, cómprenme mi altar, porque en sus próximas cien vidas no se me van a zafar!! Será inútil expulsar a este demonio de ustedes, soy inmune al antivirus y no me iré sin infectar sus redes!! Yo soy aquel que explora en su navegador, soy Caín y soy Abel en su servidor.

Buenos protervos días/noches: “He venido hasta este blog de seguridad para tentarlos a todos, léanme bien porque yo soy su auténtico ‘Demontre Digital’. A qué forbidden site quieren ir??, yo los puedo llevar!! Me sobran proxy chains para el Deep Internet cruzar...me los llevaré a bailar el tango del placer, verán que no es lo mismo delirar que proceder…les toca decidir qué website quieren probar, mis tentaciones no son malas si las saben degustar….Háganme sentir bien: pórtense mal, conéctense a mi Darknet, sean mi pecado mortal. Ven qué fácil es mi diabólico amparo hallar?? Con permiso señor firewall lo voy a bypassear!!! Récenme queridos, cómprenme mi altar, porque en sus próximas cien vidas no se me van a zafar!! Será inútil expulsar a este demonio de ustedes, soy inmune al antivirus y no me iré sin infectar sus redes!! Yo soy aquel que explora en su navegador, soy Caín y soy Abel en su servidor. Demontre Digital: qué espantosa compañía!! Déjenme troyanizarles el alma, para saber que sólo es mía…” Oración para implorarle al Diablo Digital (o sea al redactor de este post) (A la oración se anexan 100 bitcoins y maldiciones de procedencia dudosa y no especificada).

**Espero que en algún momento de su vida hayan visto Matrix, en las siguientes líneas ustedes tendrán el papel de Neo y yo el de Morfeo, va? Ok…

Diablo Digital: Esta es su última oportunidad y su única. Después de esto no hay marcha atrás, pueden elegir cerrar la pestaña del navegador, la historia termina, continúan jugando Farmville en Facebook, y crean lo que quieran creer. Le dan click en Leer más, se quedan en el País de las Maravillas (bueno casi) y les enseñaré qué tan profundo es el agujero del conejo…

De acuerdo, si llegaron hasta esta línea quiere decir que clickearon en Leer más y no me mandaron como la perra Laika a la Luna. Gracias que lindos, los amo y me dan ganas de piropearlos. Ahora bien, el tema que en los siguientes párrafos pretendo desarrollar tiene connotaciones esotéricas profundas, muy enigmáticas, turbias como el agua del Lago de Chapultepec y a veces oscuras, como… la materia oscura =), altamente susceptibles de menguar y succionar la esencia vital del alma y de cualquier psique con defensas mentales enclenques. Les voy a hablar de algo que en principio a ustedes debe parecerles muy cotidiano, desde la perspectiva Internetera, pero que estoy seguro conforme avance el post, no van a tener una mórbida IDEA de verdad, a menos que como yo, se dediquen a curiosear por todos lados cual vieja chismosa. Mis queridos lectores, como en la famosa trilogía de Star Wars, surfeamos casi siempre en el lado luminoso de Internet, “but dark side of the force is a pathway to many abilites some consider to be unnatural”, pues bien damas y caballeros abróchense a sus santurrones: Quieren descubrir la Web "de cara fea" o quieren seguir en su burbuja rosa?? Mis queridos lectores les presento urbi et orbi el lado oscuro de Internet mejor conocido por sus visitantes como: Deep Web/DarkNet , (apuesto que más de uno se acordó de Deep Throat, no se hagan que tienen querubines en la cabeza).

Ok mis valedores, comencemos el show, primero, lo primero.

El alter ego, el segundo yo, ese misterioso personaje asociado a lo maligno, lo recóndito, lo inexplorado, lleno de los instintos más viles, bajos y cavernosos, capaz de seducir por igual a dioses y mortales. Se cree que éste es distinto de la personalidad original de la persona pero vive aprisionado dentro de ella. Uno de los ejemplos más celebres de este tema, es la novela de Stevenson “El extraño caso del Dr. Jekyll y Mr. Hyde”, donde el argumento principal se refiere a que el bien y el mal existen dentro de una persona, constantemente en conflicto, y en el que el alter ego trata de vencer la existencia del yo original.

Coloquemos el tema del ‘otro yo’ en el contexto de Internet. Quizá puedan empezar a imaginarse algunas cosas y si no es así, les pongo a rodar el cheto (a pensar para los puritanos) de manera rápida: la mayoría de los cibernautas navegamos con otra o múltiples personalidades bajo los niveles de supervivencia que nos plantea la red de redes. Justamente, el álter ego también se utiliza para referirse a los diferentes comportamientos de una persona que pueden aparecer ante ciertas situaciones. Algunos términos relacionados con la Web incluyen el avatar, el doppelgänger, el imitador y los nicknames. Claramente el concepto lo vemos mucho más reflejado en las redes sociales, cuando editamos nuestro perfil como se nos antoja, le subimos fotitos, le ponemos un monito o un emoticon, y le mostramos al mundo lo que nos apasiona y nos gusta.

Dios mío del Génesis…Si un día nos atacan las plagas de Jehová ni pregunten por qué.

Creo que esa frase de “Antes de criticarme…” era famosa entre los individuos que traían peinados a la perro ovejero, cómo se llamaban, a si emos (una tribu urbana, medio depresivos los amigos).

Como bien sabemos la interacción en la Web, es indirecta, completamente aislada del contacto físico y limitada en muchos casos por el contacto visual y hasta en tiempo real. Francamente permite que las personas “finjamos” ser y comportarnos de otra forma a la que somos en la realidad, y es así como en el mundo digital nos distinguimos comúnmente con otra personalidad (o quién sabe eh, a lo mejor aquí en la Web es dónde mostramos nuestro verdadero genio, sacamos las uñas y el cobre, yo por lo menos me vuelvo más intelectualoide que de costumbre, y encubro mi índole guarra, chaca, y malviviente [guarro: hombre grosero y sin modales, chaca: pandillero sin escrúpulos {que vendría siendo casi lo mismo que guarro}, malviviente: malviviente {que vendría siendo casi lo mismo que chaca y guarro}]).

Sin embargo, para aquellos que realmente necesitan ocultar mucho más que su propia personalidad, o sus fetiches, existe esa otra Web, la cual para empezar no está al alcance de la indexación de Google. Es algo así como el alter ego de Internet, su lado clandestino y underground, en el que se encuentran sitios, cosas y personas que no podríamos encontrar "tan fácilmente" en la red visible. Increíblemente y por extraño que parezca, esta red, a la que casi nadie accede contiene el 80% aproximado del contenido de todo Internet. 20% lo conoce el mundo de arriba, un porcentaje irrisorio que esconde más de lo que muestra. Por supuesto para saber de ella, podemos preguntarle como todas las dudas universales a Google, pero si queremos adentrarnos en sus aposentos, hay que hacer unas cuantas invocaciones…

Entrando en el andén 9 ¾,

***MUY IMPORTANTE: Mientras no tengan una buena idea y estén muy seguros de sus implicaciones al navegar, aléjense de la Deep Web. Las “cosas” que se encuentran ahí, no son como las cosas que aparecen en la Web “Normal”. Primero que nada los virus/gusanos que pueden adquirir son más sofisticados y pueden explotar las vulnerabilidades de su máquina, su información, su identidad de manera más peligrosa y sin que se den cuenta. Además, ahí pueden tener contacto inmediato con individuos y organizaciones de origen no muy prestigiado y una buena parte de los sitios que existen contienen temáticas fuertes y resultan bastante perturbadoras para el público. Les pido precaución.

La Deep Web se llama así simplemente porque no es accesible por medio de la navegación tradicional, utilizando los motores de búsqueda como Google. Ya se podrán imaginar quién se inventó a este Frankenstein, exacto!! la US Army. Y bueno, cómo es que funciona su ocultabilidad? Grosso Modo y sin meterme al detalle técnico: Utiliza el concepto de cebolla, (Onion network) que permite cifrar la información que se transmite entre dos puntas A y B , además añade que lo que se transmite viaja aleatoriamente por varios nodos antes de llegar a A o a B. Entonces algún chismoso (como yo) que quiera ponerse en medio del canal, no va a saber ni de dónde procede la información, ni su contenido por sus múltiples capas de cebolla que tiene encriptadas, antes de llegar a la información en claro. Si tenemos un sitio privado y protegido, por medio de la Deep Web se mantendrá escondido, invisible, en la profundidad a la que raramente van a acceder. Dichos sitios invisibles tienen una dirección del tipo ‘onion’, que es una combinación rara de caracteres. Esta es la dirección de un sitio onion activo: 3suaolltfj2xjksb.onion. Pongan esa dirección en su navegador y no les va a jalar…a menos que utilicen ciertos mecanismos de navegación. Para los que no saben mucho cómo funciona el Internet, believe me cuando les digo que si el sitio está invisible, es muy difícil de llegar a él.

Es como si trataran de visitar la casa de alguien sin saber ni siquiera en qué país vive. Les repito hay formas de ir y seguirán sin saber dónde está la casa pero al menos podrán visitarla.

Aguantemos la respiración.

Bueno y de cuánto nos estamos perdiendo?? Haciendo un cálculo mental sencillo utilizando mi algoritmo propietario estocástico y pseudolaeatorio, y extrapolando los números de una manera integral, diría que de un chorro y dos montones de información. Más o menos unos 7500 terabytes con 550 billones de documentos, comparados con los 19 terabytes y 1 billón de documentos de la Surface Web.

En cuanto a contenido, la Deep Web está compuesta por todo tipo de cosas, que al ser tanta y tan variada como la Web que vemos, la categorización se vuelve obligatoria. Significa que podrás encontrar la puerta a bases de datos (concepto importante en la Deep Web) con directorios gigantescos de información sobre lo que ustedes ni se imaginan: historia, política, sociales, astronomía o cualquiera de las principales áreas en las que los gobiernos metan sus narices, bibliotecas de millones de tomos, diccionarios, sitios de noticias anónimos, datos financieros, hemerotecas, sitios de organizaciones y empresas, publicaciones de libros, directorios con información de personas y sus correos electrónicos o números telefónicos, informes como los de Wikileaks, blogs de agrupaciones anónimas, comentarios de redes sociales indebidos (por ahí me encontré una versión de Twitter pero secreta), entre tantos otros contenidos que te estés sabroseando por tu mente. Con respecto a lo de Wikileaks, vale la pena mencionar que lo “novedoso” mostrado en la tele y periódicos sobre la CIA, el gobierno de EU, etc. en la Deep Web ya llevaba unos cuantos añitos de añejamiento. Hasta aquí el significado de DarkWeb es meramente utilizado porque estamos hablando de oscuridad en el sentido estricto de que se esconde a la vista de los espectadores comunes.

Luego de leer lo anterior, seguramente te has quedado pensando en que falta tal vez lo más impactante de todo, lo que queda fuera de lo reglamentario, y en este aspecto la ilegalidad y lo prohibido toman un papel preponderante en las intenciones del aprovechamiento de la Deep Web. Exactamente de qué les estoy hablando?? Ok, les pondré una imagen que les da una probadita de lo que ahí existe. Pero antes, (onomatopeya) (se preguntará el sagaz lector) quién rayos va a preferir incurrir en sitios de esa calaña?? Quién tiene la cabeza llena de morbosidad para poder investigar cosas tan deleznables?? Nadie en sus 5 sentidos salvo que tenga pacto con el chamuco…bueno y yo (contesta el autoproclamado demontre). La verdad es que si hay un tipo o varios tipos de personas que deberían considerar usar o que ya usan esta red. Cuáles son esas personas? Enumeremos:

1) Personas que quieren acceder a sitios de información y están monitoreadas por una organización o un gobierno. 2) Personas que quieren publicar su opinión en blogs y están censuradas y son reprimidas. 3) Personas que quieren denunciar abusos de forma anónima. 4) Personas que desean incurrir en actividades ilegales de forma anónima. 5) Personas que simplemente desean navegar de forma segura y anónima y sentir la máxima expresión de la libre expresión jajaja! 6) Personas que desean ayudar a otras en países con censuras de la red a acceder a sitios de información o a publicar noticias y opiniones. 7) O simplemente los tipos que desean saber qué es lo que hay debajo de nosotros!!

Igual que en el infierno de Dante, mientras más círculos recorran hacia el Cocytos la cosa se va poniendo más peliaguda…

***Antes de continuar me gustaría explicar lo más breve posible la imagen anterior: Entre más nos adentremos en la Deep Web vamos a encontrar cosas medio escalofriantes, como bien se pueden dar cuenta en el pic. Lo interesante de esto es el mecanismo que debes usar “after this point”. Proxies, Tor, Closed Shells son elementos de ofuscación y enmascaramiento que te permiten navegar por la Deep Web, con mayor versatilidad…digamos. Así es, estos son ejemplos de medios para poder viajar al lado oscuro. (Btw, lo del cómputo cuántico si está para fumarnos un porrote y quedar bien duendes por unas horas, no se lo crean tanto).

En la Deep Web se pueden encontrar muy muy fácilmente sitios donde a cierto tipo de gentuza le fascina enchuecar el mundo a su grata medida. Aquí encontramos la clase de horrores secretamente pérfidos que se ríen dos veces al mismo tiempo de lo lícito: una por lo que muestran y la otra por cómo lo esconden, no hace falta listar el tremebundo etcétera de los lugares peligrosamente permisibles de la Deep Web en los que podemos irnos a dar la vuelta, toda actividad ilegal imaginable y todo a disposición de la gente por unos cuantos BITCOINS (moneda oficial del Deep Web, que también ahí puedes cambiar por tu dinero real).

Además, estarás expuesto a todo tipo de amenazas cibernéticas hechas por verdaderos profesionales. Y eso también créanmelo. Siempre que pintan a los hackers (algunos no todos) de la Internet surfeable, los describen malísimos, geniudos, capaces de cualquier atrocidad, y unos vándalos consumados. Pero comparados con los que viven en la Deep Web, esos no son hackers, son cariñositos. Los de la Darknet son unos hijos de la Mother Monster, hechos y pulidos a mano. Nuevamente, muy atentos a la hora de navegar por esas aguas.

“Trolls use the Internet. Ogres uses Deep Web.”

Lamentablemente a pesar de que el FBI, la Interpol y hasta Benedicto XVI estén a la caza de los sujetos que suben o intercambian contenido ilegal en la Deep Web, es inútil e intratable borrar y dar de baja esos sitios. Para empezar son muchérrimos, y después…de nada sirve denunciar. Las páginas al estar en formatos que muchas veces ni siquiera son direccionales, vaya a veces ni siquiera son formato html (el formato que lee todo navegador para entrar en Internet) al ingresarlas a la páginas de policía cibernética, tristemente no aceptan la entrada, porque son maso menos así cewnisdds0939d33edfdewfr.onion/defnifdnvf/dkewfrgn. Se han realizado algunos esfuerzos por tratar de mitigarlos pero casi nada es muy efectivo. Al parecer sólo hackers pueden desactivar estos sitios. Mmmmm…

Bueno y ya por fin…cómo le hacemos para acceder a la Deep Web?? Pues no les voy a decir...XD, ya les di demasiadas pistas en este post. Mis lectores más geeks, lo sabrán hacer y para los que no, mejor que investiguen bien antes de aventarse al estanque de cocodrilos.

En fin, después de haberles contado lo que hay en la Deep Web y haber violado sus inmaculados ojos, opino que esa frase de `no debería haberles dicho´ lo dicen solamente los orates. La Deep Web siempre te llega al morbo. Lo que no te alcanza a saciar con la Hidden Wiki, te lo da con sus blogs, su información clasificada y sus millones de páginas. Qué virusito buscabas? La Darknet te lo regala. En la Deep Web puedes ser el alter ego y la porquería que tú gustes. En la Deep Web se comen heces a la carta. Claro que, una cosa es que te comas la pupú que te dan, y otra cosa muy diferente es que les ruegues para que te sirvan el segundo plato. Si vas a links con el contenido horroroso previamente citado, pues eso ya depende de ti estimado lector. Personalmente creo que es un tema que da horas y horas de diversión y sobretodo de qué hablar en la cena de Navidad y Año Nuevo, y del cual las personas se pueden enterar siempre y cuando utilicen el intelecto.

Internet y la Deep Web son una fuente ilimitada de buena información. Disfrútenla, sépanla buscar pero con cuidado; las profundidades, como en cualquier aspecto de la vida, no son para cualquiera.

Weeenooo…a estas alturas creo que ya tienen una idea de la clase de alimaña que se están contrayendo cada vez que me leen. No no señoritos, meterme a mí en Internet es casi igual a meter alcohol en una estudiantina. La curiosidad por el gusto de la curiosidad, y el placer enfermizo de saber de todo, son atributos laborales de un ‘Demontre Digital’. Me despido no sin antes dejarles un link, para que vean la main page del Hidden Wiki. No más un pequeño quemón. Le pueden dar click, sin temor a infectarse de alguna ETS, es una imagen nada más. No me los estoy llevando al averno sin señalización.

(También les comparto una entrada previamente publicada en este mismo sitio por su administrador que nos habla justamente de la Web Oculta, y sus sitios oscuros)

Happy Hacking =)

PD.- Se me olvidó en el post pasado poner Happy Hacking =). Con razón estaba a punto de sufrir muerte de cuna la otra noche.

***Anexo. Para que todos entendamos la Oración del Demontre Digital. Aquí van los conceptos en cursiva:

Forbidden Site: Sitio prohibido en la Web por varias razones. Falta de credenciales, falta de atributos en la navegación. Falta de ganas de meterse a la fuerza.

Proxy Chain: Cadena de proxies es un mecanismo que nos ayuda a mantener anonimidad en la red.

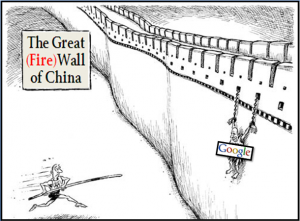

Deep Internet/Website/Darknet/redes/explorar en el navegador: Ya ya quedó claro no? Firewall: Es un dispositivo que entre otras cosas nos ayuda a controlar las conexiones hacia un sitio determinado. Nos protege en cierto sentido de que nos conectemos a cosas indebidas. Bypass: En el contexto de bypassear el firewall quiero decir. “Saltarnos el control que nos brinda el firewall y conectarnos a ver videos en Youtube”.

Antivirus: Por favor no me hagan definirles esto.

Servidor: Pues aquí es un concepto muy variado. Imaginen una laptop con memoria más grande y todo más grande para meter mucha info, justo como sitios Web.

Bitcoins: Dinero de Internet.

Troyanizar: Igual que en la Ilíada, meterles un caballo para invadirles Troya.

.jpg)